ShowNet 2024のセキュリティデモ

2024年のセキュリティ関連デモは、「3DアプローチでShowNetを守るセキュリティ」というテーマで行われていました。 複数の視点でセキュリティに関連する対策を行なうというもので、具体的には、以下の視点での対策が行われています。

- 攻撃者視点の対策

- 俯瞰的視点での対策

- オペレータ視点での対策

- 回線利用者視点での対策

これらを実現するために、以下の内容が行われていました。

- 様々なEASM(External Attack Surface Management)サービス群による攻撃対象領域管理

- 俯瞰的視点によるセキュリティ統合監視

- SASE(Secure Access Service Edge)を活用したセキュアな管理ネットワーク

毎年行われているShowNetセキュリティ対策

ShowNet 2024で行われたセキュリティ関連の取り組みを紹介する前に、まずは、最近毎年行われているShowNetでのセキュリティの取り組みについて紹介します。

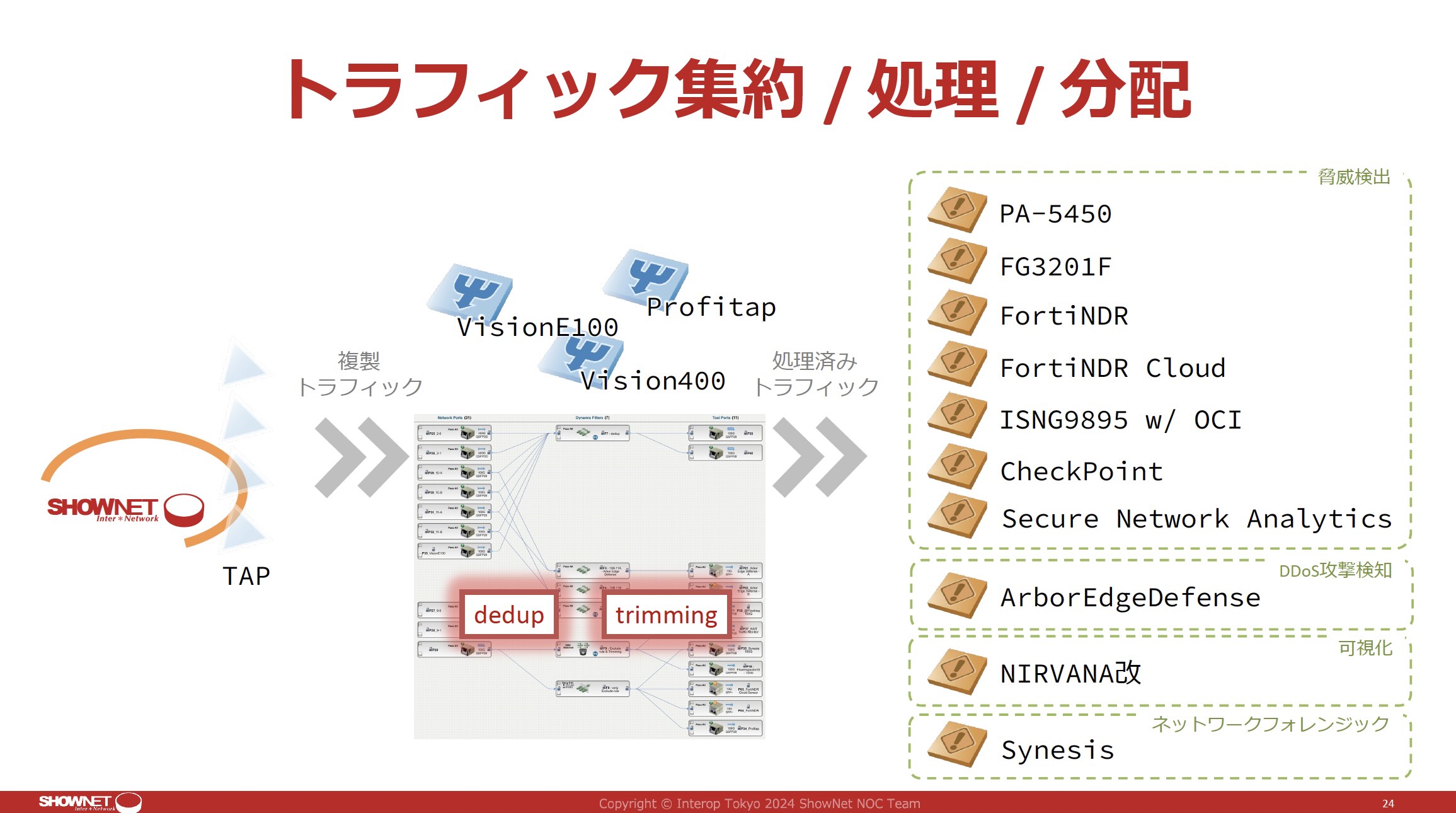

ShowNetでは、例年、バックボーンを流れるトラフィックをタップによって複製したうえで集約し様々なセキュリティアプライアンスへ供給するパケットブローカーが運用されています。 パケットブローカーから複製されたパケットを受け取ったセキュリティアプライアンスは、リアルトラフィックを分析しています。 また、希望する出展社に対しては外からの攻撃を防ぐためのファイアウォールのサービスを提供したりしています。

それに加えて、最近開始した取り組みとしては、出展社ブースからの悪性通信を検知し、悪性通信と判断された通信を自動的に遮断するサービスを出展社が選べるようにしてあります。 外からの攻撃を防ぐだけではなく、中から外へ向けられる悪性通信も防ごうという取り組みです。 想定する脅威としては、たとえば、出展社が持ち込む機器が既にマルウェアに感染しており、その機器をShowNetに接続した瞬間にそこから感染が広がってしまうといったケースが考えられます。 ShowNetにマルウェアが持ち込まれることも過去にはあるようで、WannaCryというランサムウェアが流行り始めた頃に、内部でWannaCryによるスキャンが行われたこともあったようです。

この機能を実現するためには、ShowNetのバックボーンとの連携が必要であり、L2やL3を担当するチームとセキュリティチームの連携が必要になるとのことでした。 毎年新しいチャレンジに挑戦しているShowNetバックボーンなので、セキュリティに対する要件を実現するのも大変だそうです。

新型コロナ以降に開始した取り組みとしては、リモートアクセスにより遠隔でShowNetの管理ができるようにする環境の設計があげられます。 新型コロナ禍よりも前は、全員が幕張に来て機器の設定を行っていたのですが、全員で現地に集まることが難しくなってしまったため、遠隔からの設定を行える環境を整えるようになったとのことでした。 機器の設定を行なうコントリビュータが自宅もしくは職場からShowNetの管理ネットワークにアクセスしたうえでコンフィグが行えるサービスを提供するようになったそうです。 そういったリモートアクセスをセキュアに行えるように、2要素認証、デバイスポスチャ、SASEの機能で接続する前に様々なコンポーネントを取ってクリーンな通信だと判断したもののみを接続するといったサービスを提供しているとのことでした。

ShowNetにおけるセキュリティ対策は、ShowNetの運用そのものとも密接に関わっているため、基本的な部分で必要な内容は毎年用意されています。 そのうえで、これまで行われてきたセキュリティ関連の取り組みに加えて2024年は何が行われているのか、取り組みの枠組みは同じであったとしても利用される機器の新しい機能としてどのようなものが加わっているのか、などがShowNetで行われているセキュリティ関連の展示の見どころのひとつではないかと思います。

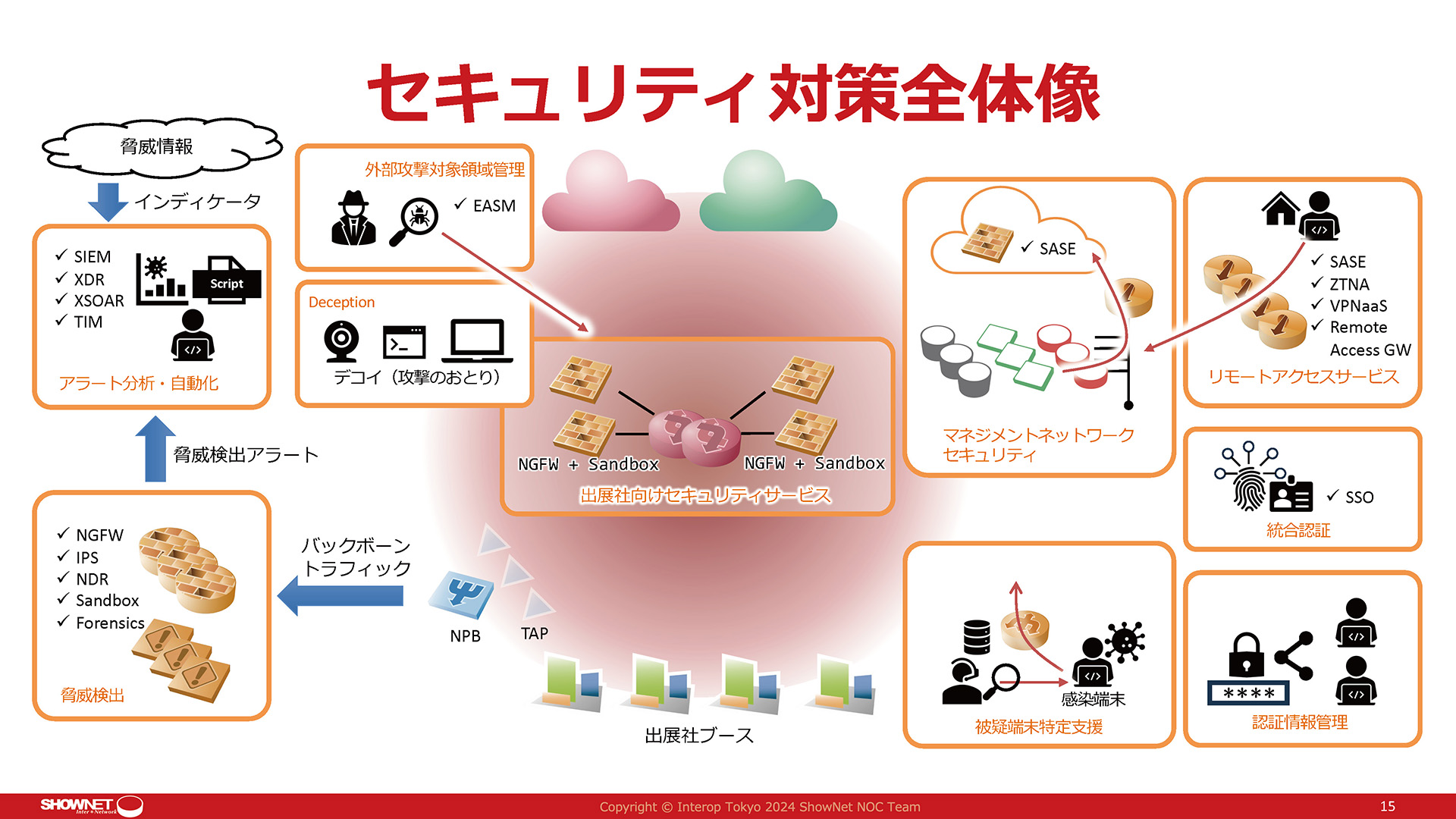

ShowNet 2024セキュリティ全体像

ShowNet 2024で行われたセキュリティ関連デモは次の図のようになっています。

上記図に掲載されている要素は次の通りです。

- 出展社向けセキュリティサービス

- 外部攻撃対象領域管理(EASM)

- Deception

- 脅威検出

- アラート分析・自動化

- 被疑端末特定支援

- マネジメントネットワークセキュリティ

- リモートアクセスサービス

- 統合認証

- 認証情報管理

ShowNet 2024は「3DアプローチでShowNetを守るセキュリティ」というテーマで行われましたが、そのための複数の視点である「攻撃者視点の対策」「俯瞰的視点での対策」「オペレータ視点での対策」「回線利用者視点での対策」と上記要素の対応付は次のようになっています。

- 攻撃者視点の対策

外部攻撃対象領域管理(EASM)、Deception - 俯瞰的視点での対策

アラート分析・自動化、脅威検出 - オペレータ視点での対策

マネジメントネットワークセキュリティ、リモートアクセスサービス、統合認証、被疑端末特定支援、認証情報管理 - 回線利用者視点での対策

出展社向けセキュリティサービス

以下、全体像に含まれる個々の要素を紹介していきます。

出展社向けセキュリティサービス

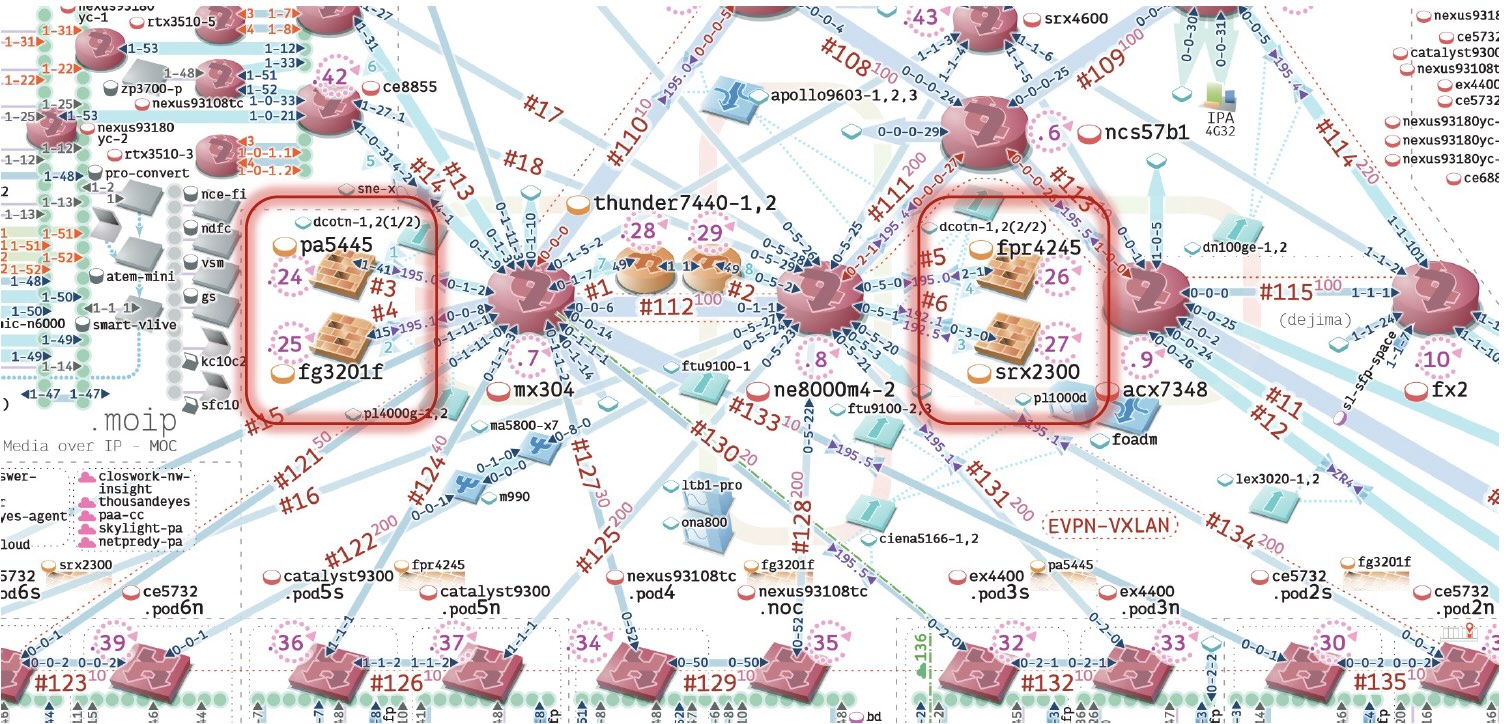

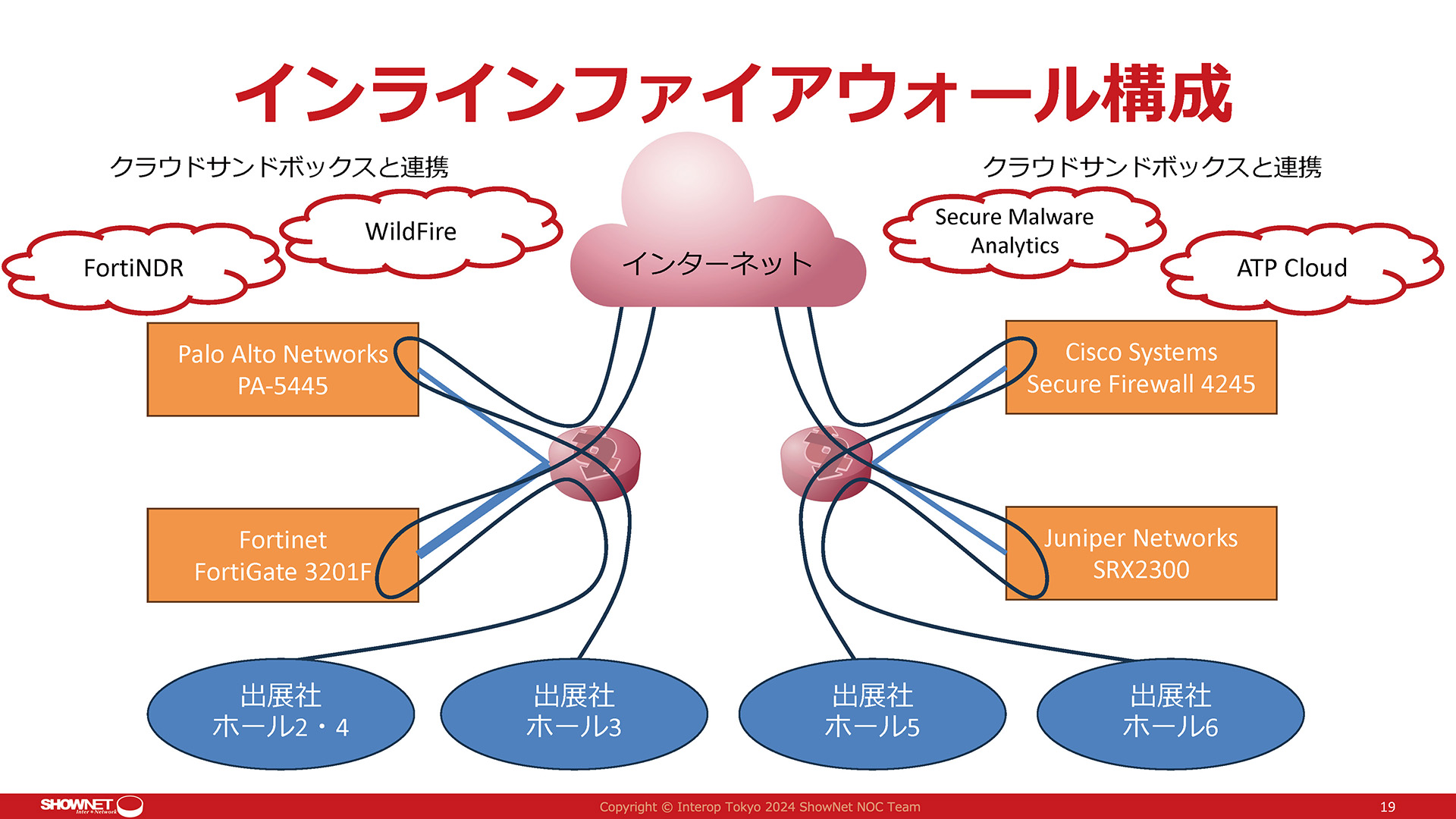

ShowNetでは、希望する出展社に対してファイアウォールのサービスを提供しています。 希望する出展社のトラフィックは、バックボーンに設置されたファイアウォールを経由するようにルーティングが行われます。

希望する出展社のトラフィックのみがセキュリティアプライアンスを通るようにするための仕組みは、ファイアウォールとルータ間のBGPによる経路制御で実現しています。 出展社向けセキュリティサービスについては、バックボーンの解説記事でも紹介します。

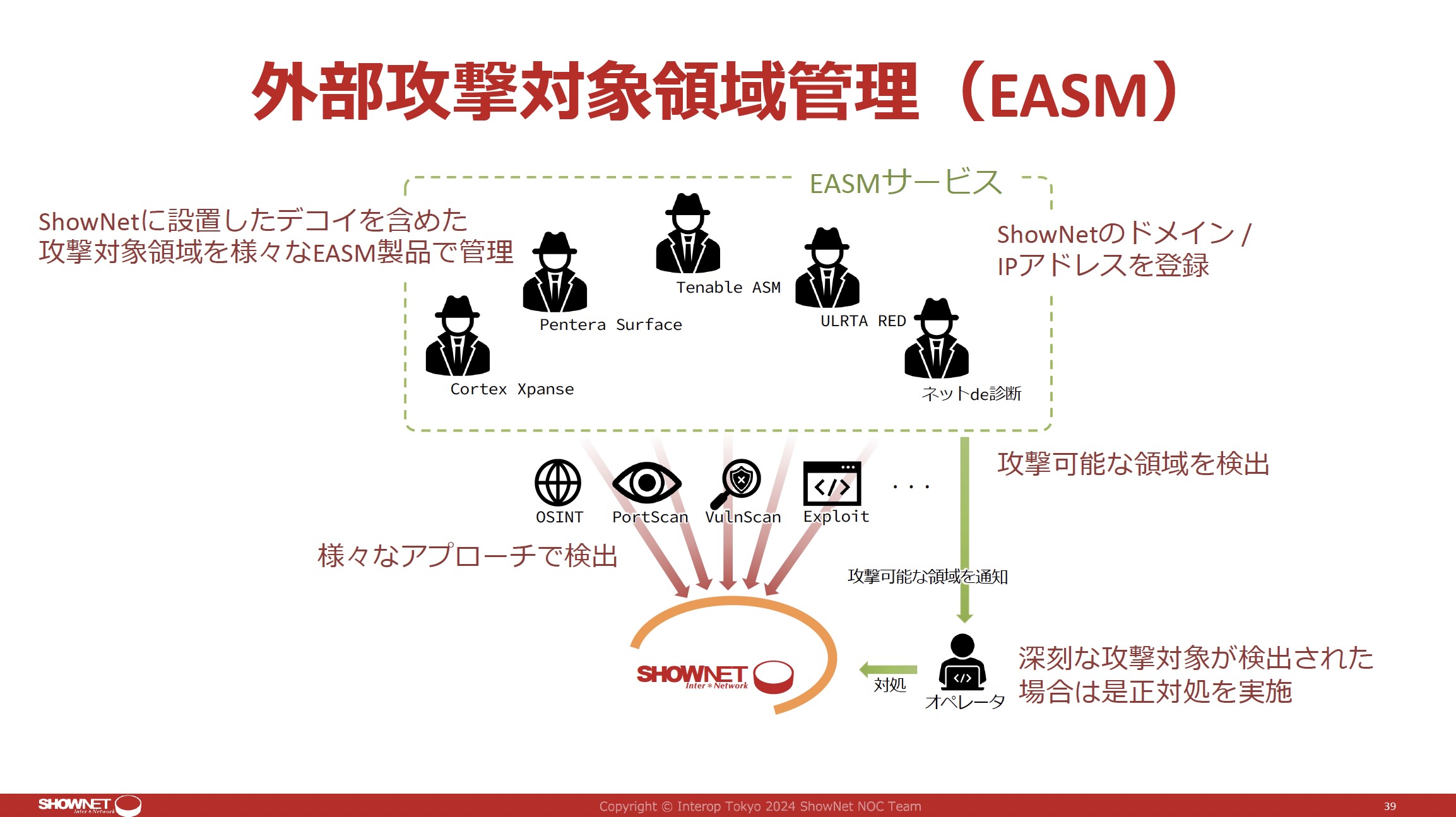

EASM

ShowNet 2024では、どういった攻撃ポイントが外部から見えているのかを把握しつつ、それらを管理するという考え方のEASM(External Attack Surface Management)をうたう製品が展示されていました。 攻撃者側から見て、ShowNetがどのように見えているのかを推測するような仕組みです。 EASMの製品がShowNetで活用されるのは初めてというわけではなく、数年前からですが、今年もShowNetが提供するセキュリティ機能のひとつとして運用されていました。

ShowNetで展示されていたのは、ペネトレーションテストに近いものを試行して弱点を検出するものや、シャドーITを発見するような機能を持つものなど、5種類でした。

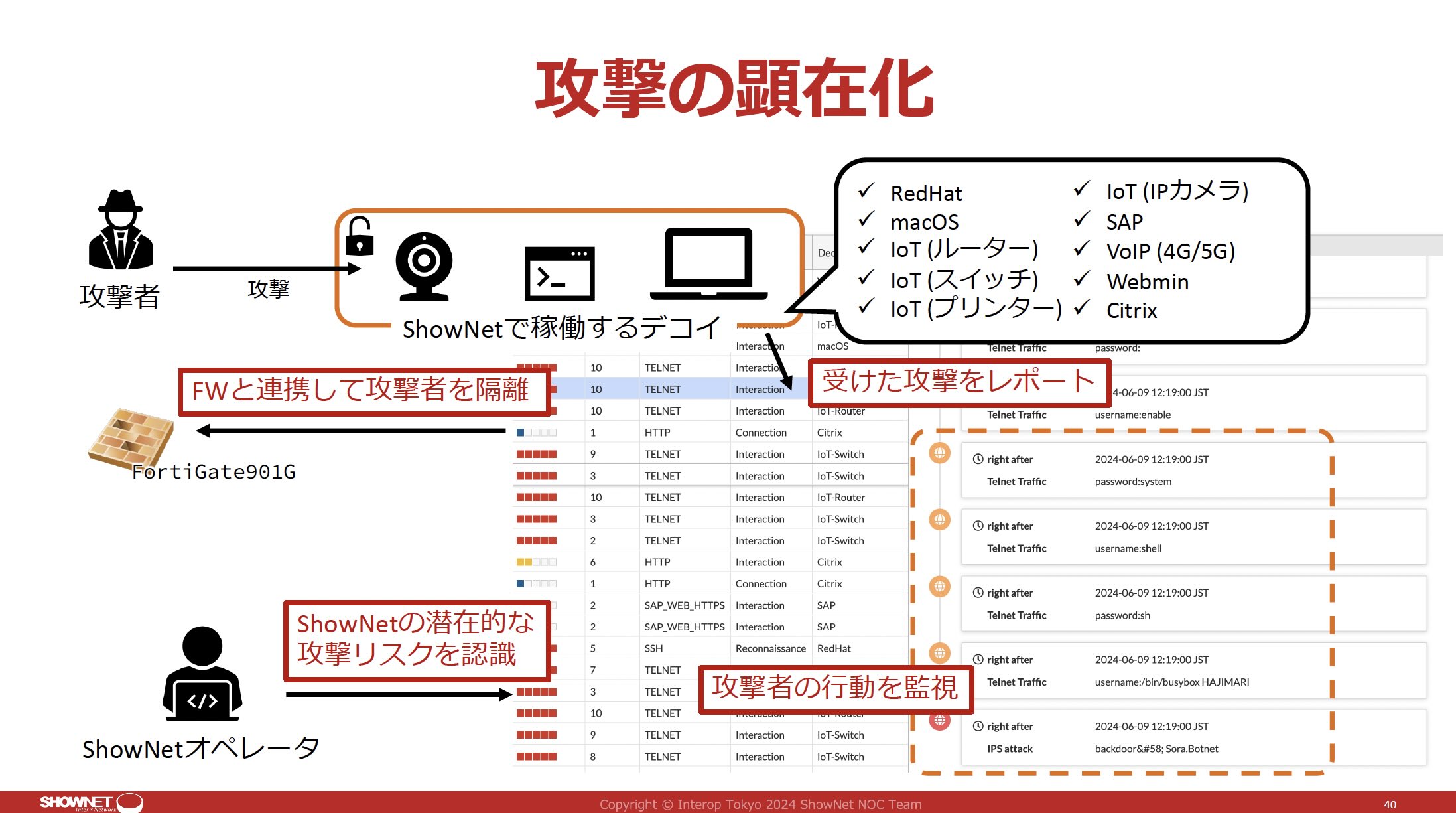

Deception

ShowNet 2024では、攻撃者が攻撃を行いやすい攻撃の囮(おとり)となるデコイ(decoy)が10種類用意されていました。 デコイに対して行われる攻撃を検知・監視することで、攻撃者の存在を知ることや、その攻撃者からのトラフィックをファイアウォールで除外するような設定を行えるような仕組みがShowNet 2024で実現されていました。

脅威検出、アラート分析・自動化

「3DアプローチでShowNetを守るセキュリティ」のうちの「俯瞰的視点」として紹介されているのが、脅威検出、アラート分析・自動化です。

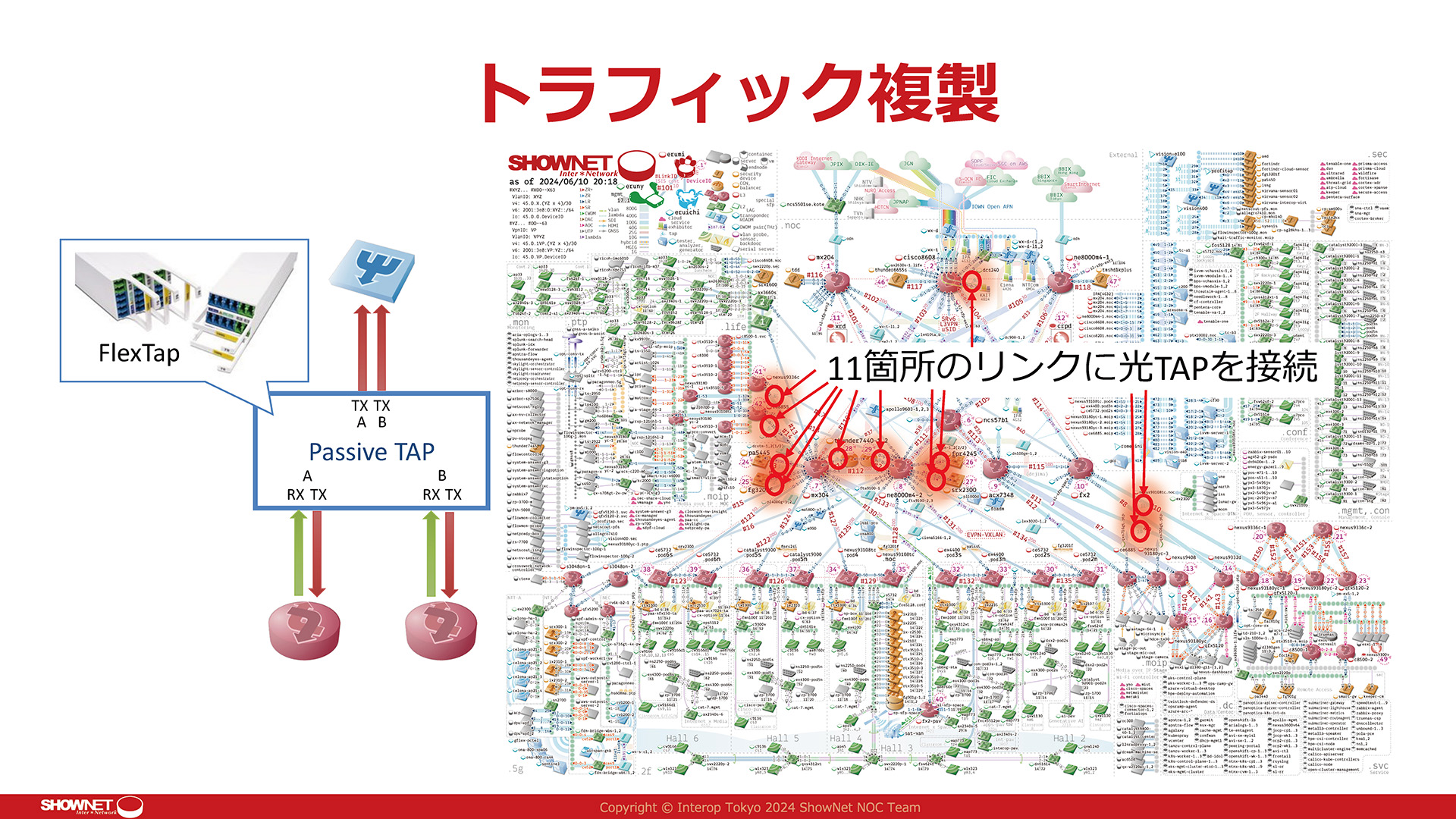

これらを行うために、ShowNetバックボーン各所に光TAPを配置し、トラフィックをコピーして、各種機器へ分配するパケットブローカーが運用されています。 パケットブローカーからバックボーントラフィックを受け取ったアプライアンスが脅威を検知するとアラートが発生します。 ShowNetでは、様々なアプライアンスから発せられる膨大な数の検知アラートを集約し、そのなかから要対処インシデントを検出することが行われています。

被疑端末特定支援

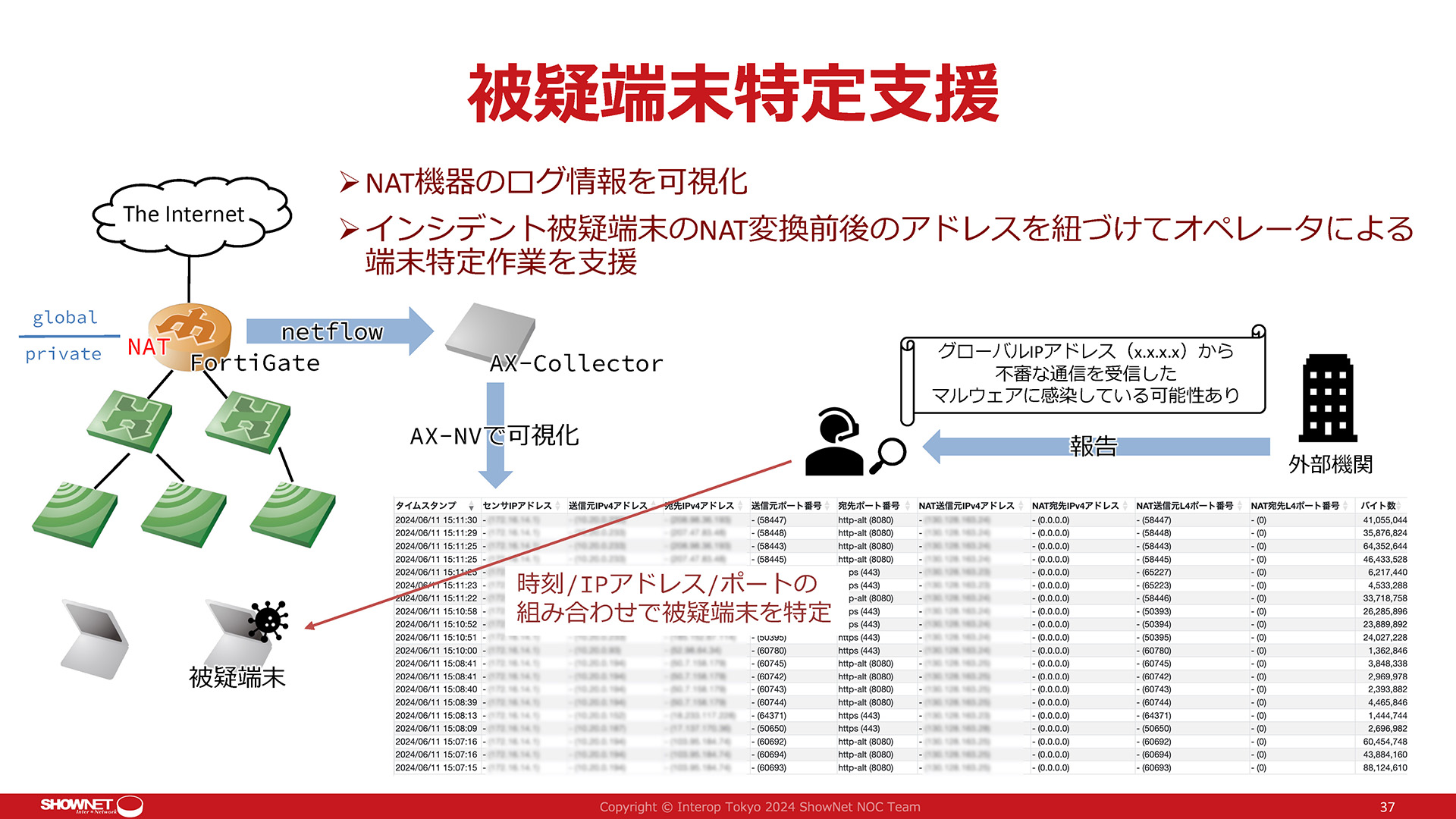

ShowNet 2024では、被疑端末特定支援として、NAT変換テーブルからインシデント被疑端末を推定しやすくするデモも行われていました。

IPv4 NATが行われている環境で、プライベートIPv4アドレス空間からグローバルIPv4アドレス空間に対して悪性通信が行われた時に、グローバルIPv4アドレス側から観測できるIPv4アドレスは、NATルータが変換を行った後のIPv4アドレスです。 そのため、IPv4アドレス空間のどの端末から悪性通信が発生したのかを知るためには、その悪性通信が利用したポート番号とともにNAT変換テーブルを突き合わせて検証する必要があります。

ShowNet 2024では、Wi-Fiサービスで運用されるNAT変換テーブルをNetFlowを使って分析装置へ転送し、時刻/IPv4アドレス/ポート番号の情報から被疑端末を特定できるというデモが行われていました。

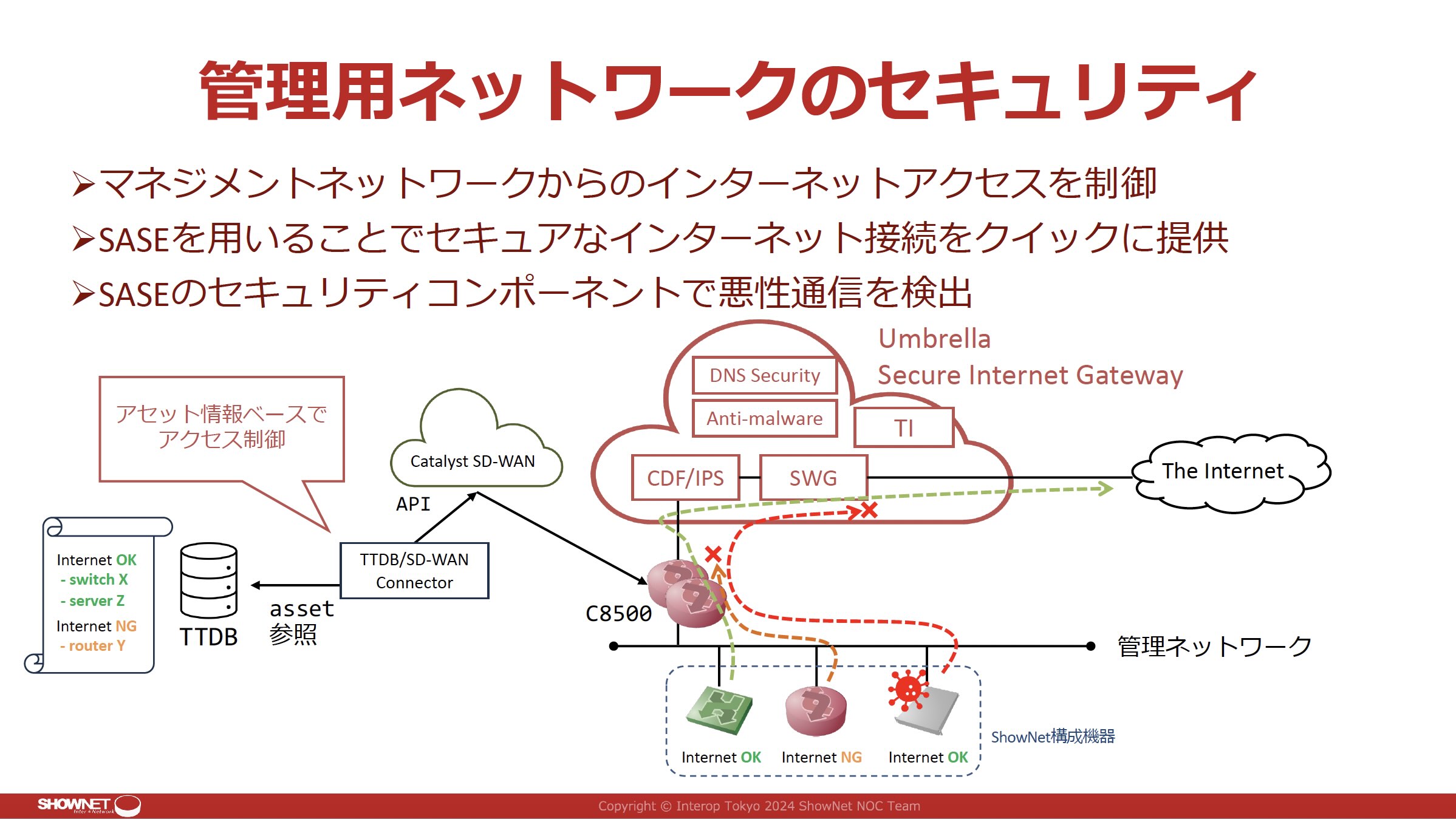

マネジメントネットワークセキュリティ

ShowNet 2024で「オペレータ視点」として紹介されているのがマネジメントネットワークのセキュリティです。

ShowNet 2024では、管理ネットワークからインターネットへの接続も行えるようになっていました。 マネジメントネットワークからインターネットへのアクセスは、SASEを用いて行われています。 SASEによって提供されるセキュリティコンポーネントが、悪性通信を検出します。

ただし、全ての機器が自由にマネジメントネットワークからインターネットへアクセスできるわけではありません。 許可されたものだけがインターネットにアクセスできる仕組みでした。 インターネットへのアクセスを許可したい機器が発生したときに、そのための各所への設定を行う必要がありますが、それらを行うための設定が必要箇所に行う部分は自動化されていました。

自動化はTTDBに登録を行うことで実現されていました。 ShowNetでは、発生した問題などに対処するためのデータベースを管理するトラブルチケットシステムを以前から利用していますが、そのトラブルチケットシステムで各種データをTTDBとして管理しています。 ShowNet 2024では、外部との接続を行っても良い機器を管理するデータベースもTTDBに含まれており、TTDBに新たな設定内容が登録されると、それが自動的に機器に反映されるような自動化が実現されていました。

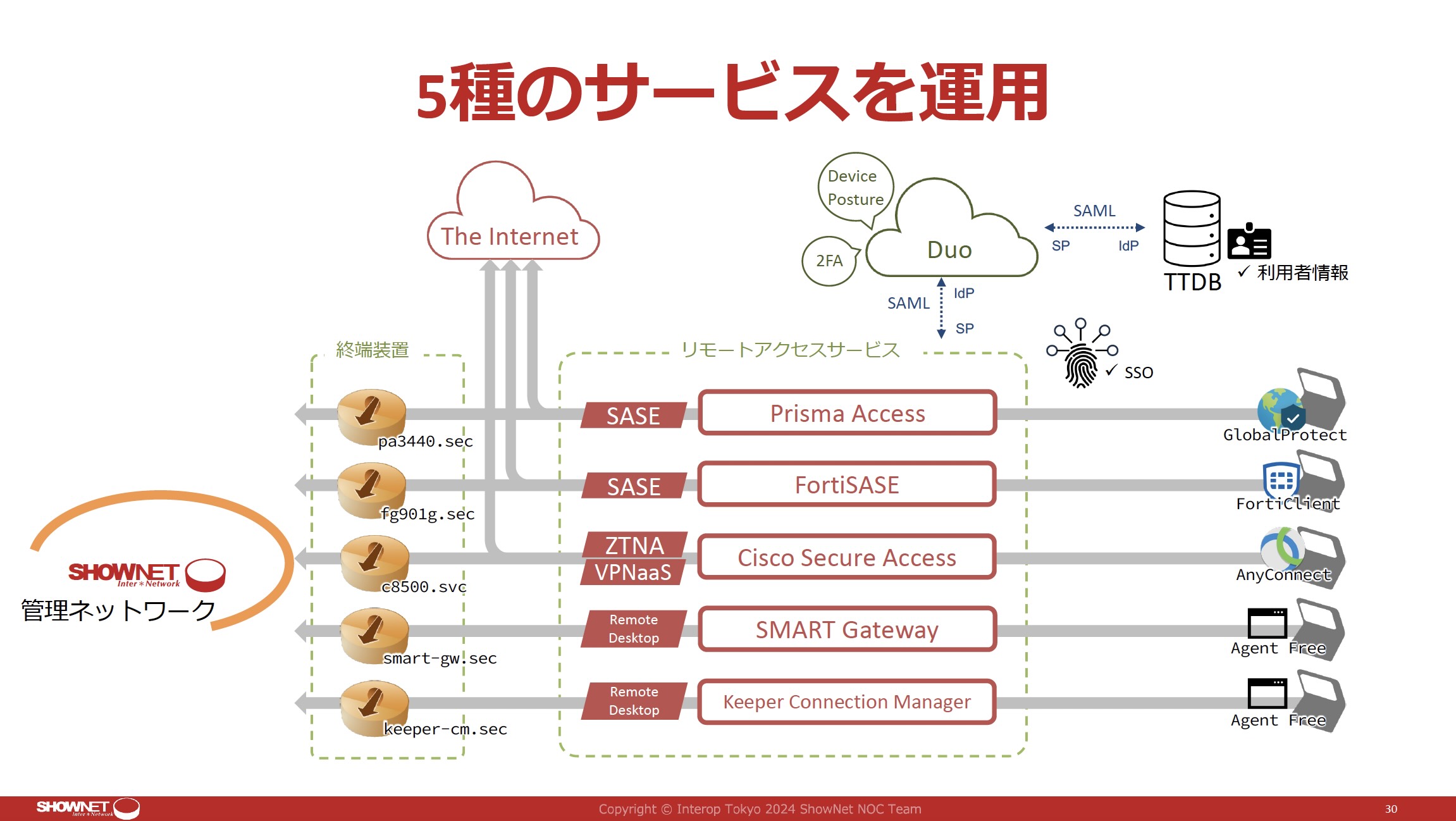

リモートアクセス、統合認証、認証情報管理

ShowNet 2024では、マネジメントネットワークに対するリモートアクセスを行う方法として5種類のサービスを運用していました。 リモートアクセスの手法としては、SASE、ZTNA、VPNaaS、リモートデスクトップがありました。

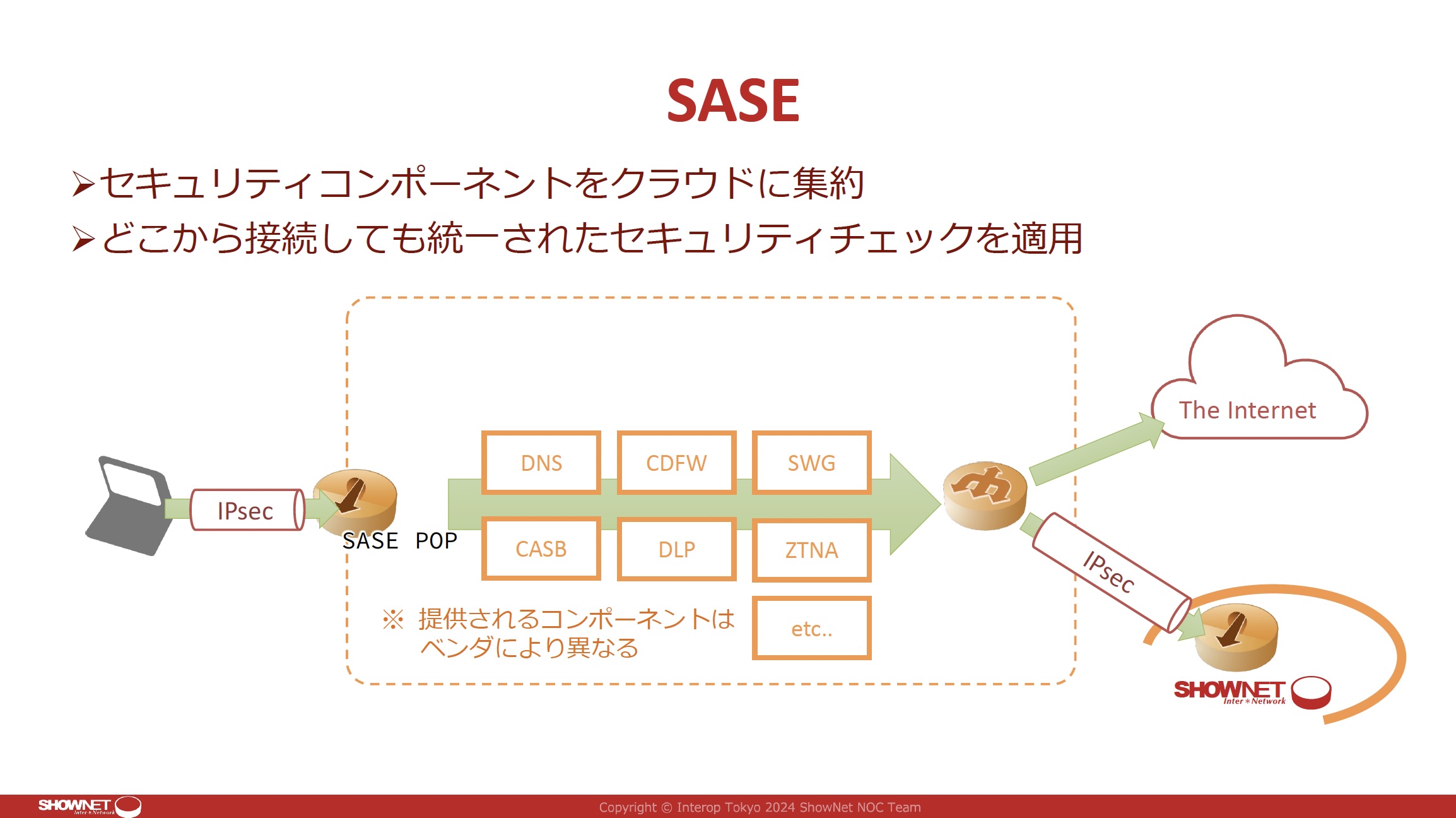

セキュリティ機能やネットワーク機能をクラウドとして提供するSASEを利用する場合、ユーザは接続地点となるSASE POP(Point of Presence)へとIPsecで接続します。 クラウド内でセキュリティコンポーネントが用意され、各種セキュリティチェックが適用されたうえで、ShowNetのマネージメントネットワークへと接続する場合にはゲートウェイを通じてIPsecで、インターネットとの通信を行う場合にはゲートウェイからインターネットとの通信が行えます。

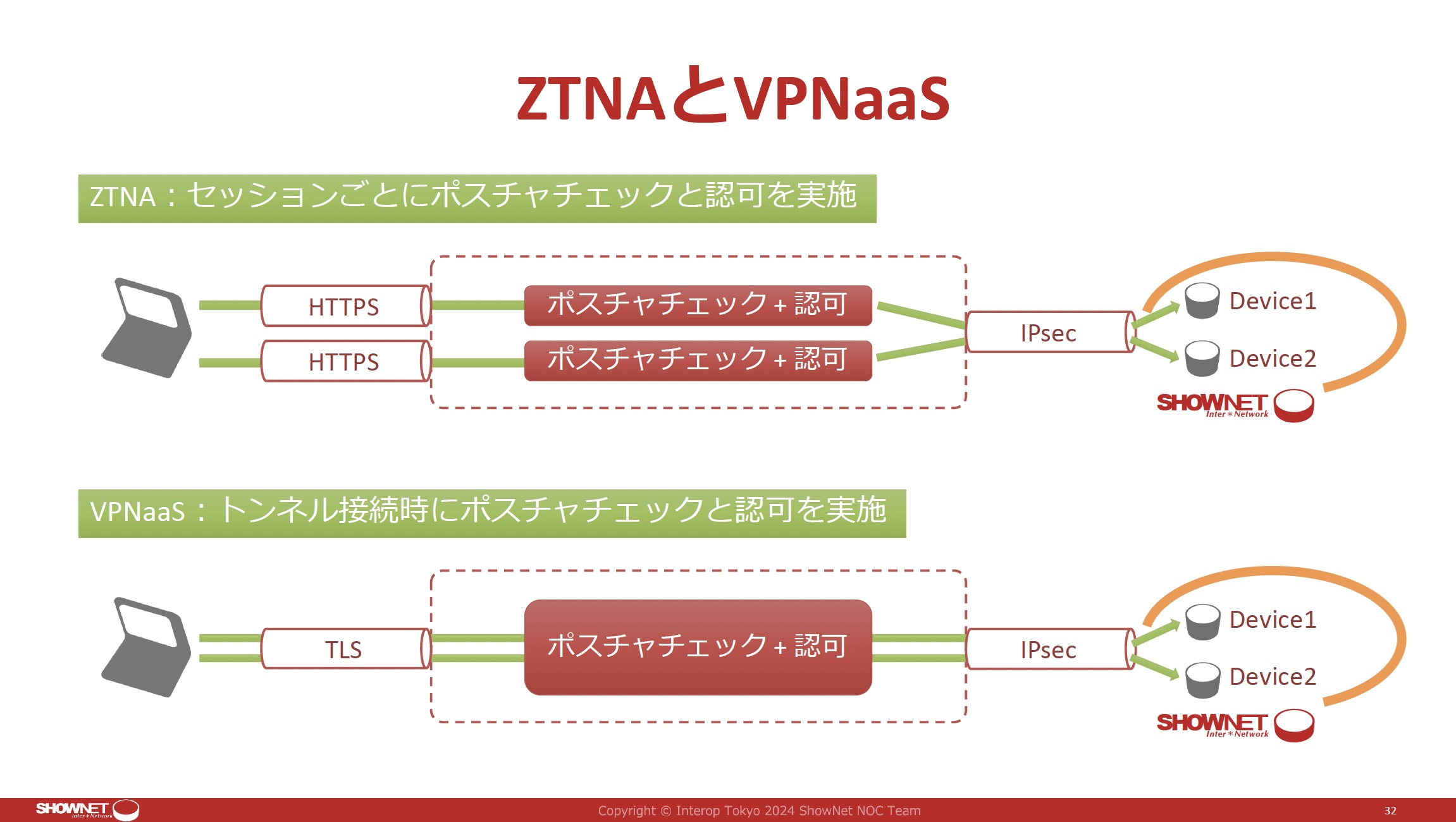

ShowNet内にある機器に対して直接IPsecでの接続を行う手法として、ZTNAとVPNaaSな手法が用意されました。

一度VPN接続が確立すると以後の個別セッションが信頼できるものとして行われるのではなく、全てのセッションを無条件で信用しないという考え方のZTNA(Zero Trust Network Access)な手段でShowNet内にある機器とのIPsecでの接続も用意されていました。 ひとつひとつのHTTPSセッションごとにポスチャチェットと認可が実施されます。

クラウドにVPNのための接続地点を用意するVPNaaS(VPN as a Service)な仕組みでは、ShowNet内にある機器とのトンネル接続時にポスチャチェックと認可が実施されます。

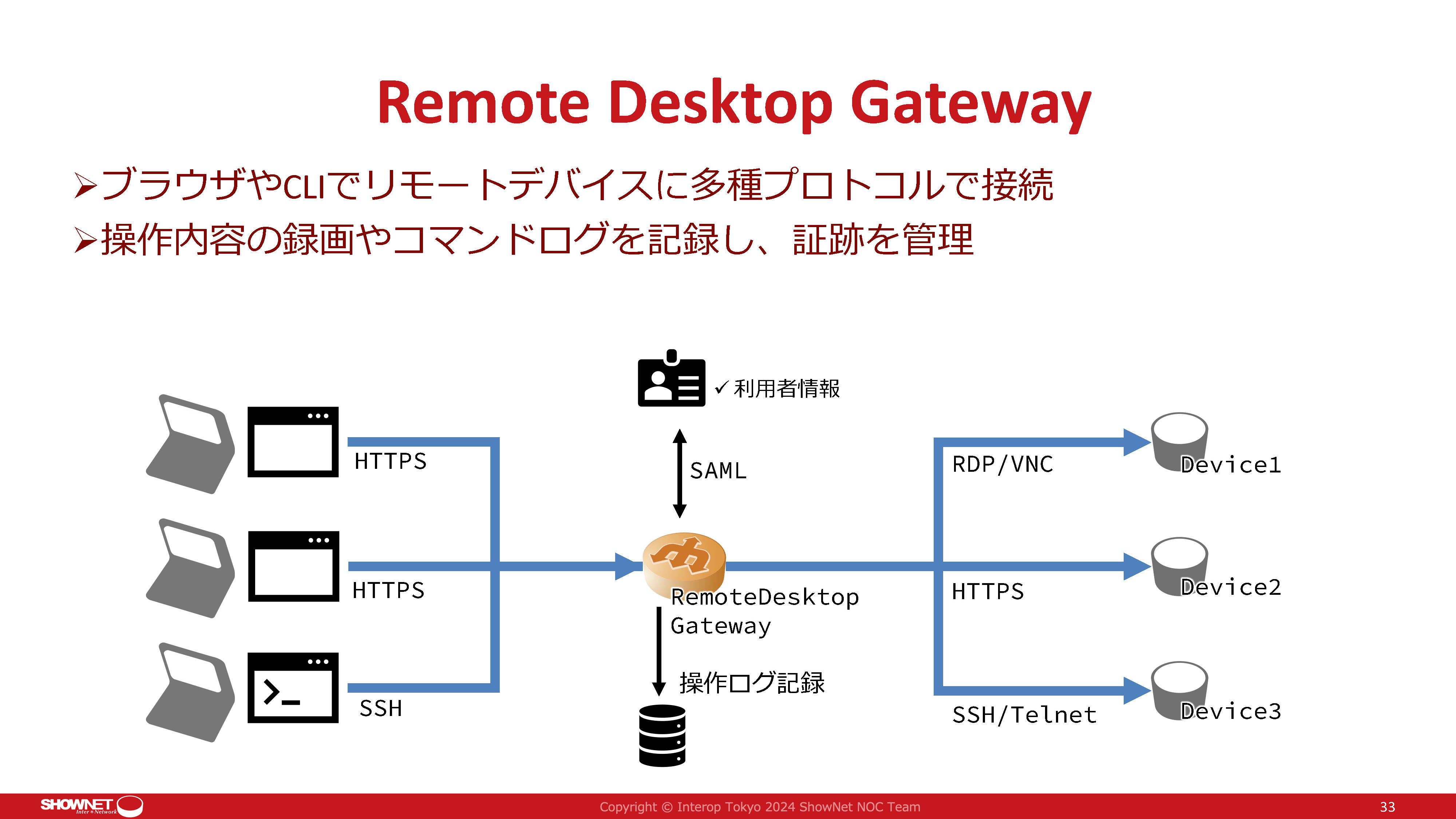

ShowNet外部からのブラウザやCLIで接続し、そこからShowNet内部に対してさまざまなプロトコルで接続できるRemote Desktop Gatewayも用意されていました。 ShowNet 2024では、このRemote Desktop Gatewayを全てのShowNetオペレータが利用できるようにアカウントが出されていました。

PQC相互接続実験

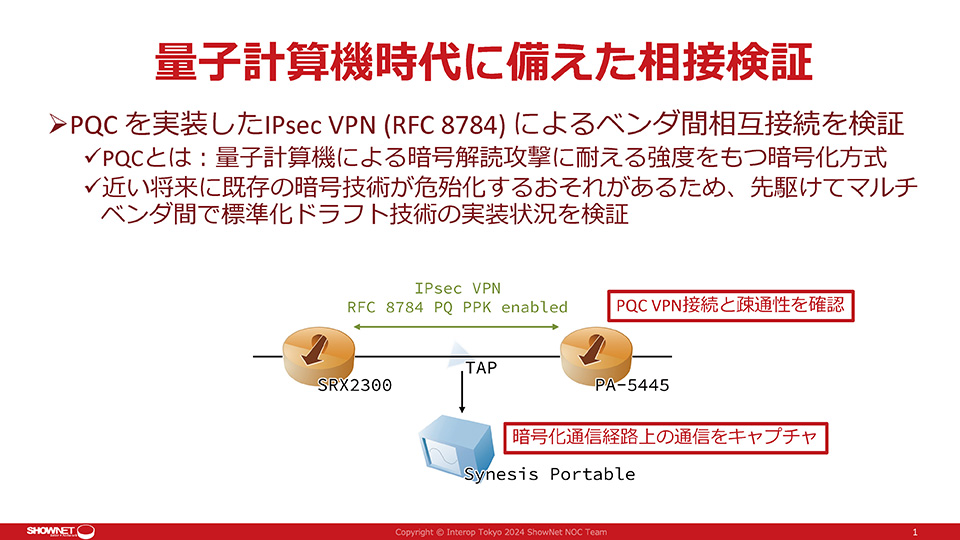

ShowNet 2024では、PQC(Post-Quantum Cryptography/耐量子計算暗号)を実装したIPsec VPN(RFC 8784)の相互接続デモも展示してありました。

最近のエントリ

- go.jpサブドメインが不正利用可能な状態だった件について

- プライベートIPアドレスと同じ用途のIPv6アドレスが存在しない件について

- 日本のIPv6採用状況が50%を超えている件について

- 「ピアリング戦記」の英訳版EPUBを無料配布します!

- IPv4アドレス移転の売買価格推移および移転組織ランキング100

- 例示用IPv6アドレス 3fff::/20 が新たに追加

過去記事